Cronaca di un massivo attacco Trojan

L'inizio dell'attacco

Martedì 4 Giugno 2019 sono state inviate da centinaia di server sparsi nel mondo migliaia di email contenenti un documento infetto contenente una “trojan”. Questo attacco ha interessato anche i nostri servizi di protezione della posta Janusmail

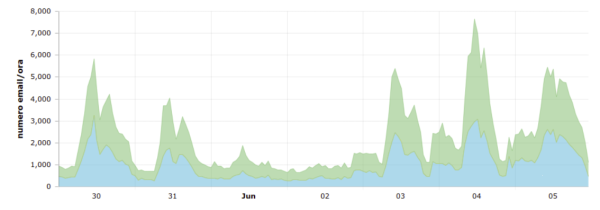

Il numero di email infette è stato estremamente significativo, chiaramente visibile nel grafico delle email ricevute sui nostri server in data 4 Giugno.

I nostri sistemi gestiscono normalmente circa 76.000 mail a giorno. Durante l’attacco in 24 ore abbiamo ricevuto rispetto al normale flusso mail ulteriori 35.000 mail infette

Un Trojan recentissimo

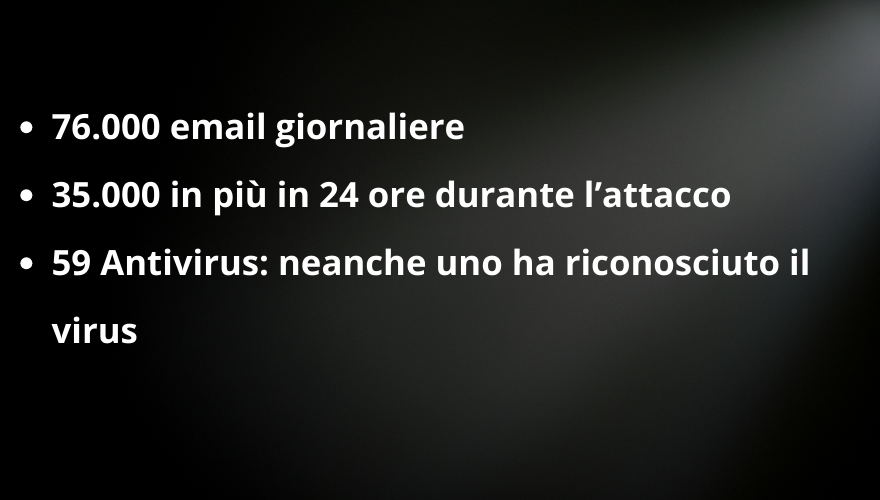

Il Trojan all’interno delle mail era di ultimissima generazione: all’inizio dell’attacco, i sei antivirus attivi sui nostri sistemi (Clamav, ESET, K7, Bitdefender, Total Defense e Sophos) non sono stati in grado di identificare questo virus. Inoltre, anche verificando con VirusTotal (un sito di Google che verifica i file caricati con ben 59 antivirus) e nessuno dei principali antivirus era in grado di identificare il virus.

Solo dopo circa 80 minuti dalla prima mail ricevuta (alle 12:13), alcuni antivirus hanno iniziato ad identificare il virus. Uno dei database di firme (SecuriteInfo) utilizzato da Clamav, cui BLS è abbonata, ha iniziato a riconoscerlo alle ore 13:12.

Cosa poteva succedere?

L’email conteneva un file in formato Excel, una volta aperto chiedeva all’utente di attivare le macro.Non appena l’utente avesse ottemperato, una trojan sarebbe stata installata sul PC dell’utente.

Questa “trojan” avrebbe permesso a chi la controllava di scaricare del software, in questo caso un tipico ransomware che avrebbe cancellato i documenti a cui l’utente aveva accesso in locale o in rete.

Prima che gli antivirus riconoscessero il virus sono arrivate circa 5.000 email sui nostri sistemi. Se fossero passate avrebbero potuto causato danni considerevoli.

Perché non è successo?

Janusmail oltre a controllare le mail con più antivirus implementa ulteriori potenti sistemi di anti-spam e anti-phishing implementati in Janusmail. Delle 5.000 email infette della prima ondata ne sono passate solo 32. Tutte le altre sono state bloccate da

- un secondo motore antispam che si basa su un database di circa 200.000 regole aggiornate circa ogni 30 minuti e che oltre allo spam riconosce le email di phishing e contenenti malware

- due blacklist (Spamhaus e Invaluement) che riconoscono indirizzi ip dei server che inviano email di spam, phishing e malware e gli url contenuti nelle email di phishing

- un sistema di sender reputation da noi sviluppato che utilizza diversi servizi (ad es. SenderScore e Truncate), blacklist, whitelist e protocolli (SPF, DKIM, DMARC) per valutare la reputazione del server che spedisce le email

Questi sistemi sono estremamente efficienti e, utilizzati insieme con pesi opportuni, garantiscono un elevato filtraggio delle email pericolose con un numero basso di falsi positivi.

Inoltre non appena i nostri tecnici hanno identificata l’ondata di email infette (ore 12:22), l’allegato è stato segnalato come “pericoloso” nella console di Janusmail, facendo sì che da quel momento tutte le successive email venissero bloccate e tutte quelle in quarantena NON potessero venire sbloccate.

Delle 32 email che sono riuscite a passare:

Circa la metà erano indirizzate a utenti attivi sul nostro sistema di email Zimbra in cloud.

Sono quindi state “recuperate” grazie al sistema di “Post-delivery threat remove” presente nel modulo avanzato di integrazione con Zimbra di Janusmail.

Questo sistema sposta automaticamente nella cartella posta indesiderata le email già consegnate ed identificate successivamente come pericolose. Grazie a questo modulo è possibile intervenire su mail pericolose che sono state identificate dopo essere state consegnate al server di posta. Inoltre il servizio assistenza BLS ha comunque provveduto ad avvertire gli utenti che hanno riceuto le mail infette.

Gli altri utenti che avevano la posta sui loro server; hanno ricevuto la notifica dell’email pericolosa nel Report Antispam, un servizio incluso nel modulo base di Janusmail (di fianco un esempio).

Inoltre a tali utenti è stata effettuata anche una segnalazione diretta dal servizio assistenza di BLS.

Cosa possiamo fare noi per migliorare ulteriormente Janusmail?

Nonostante delle 35.000 email infette solo 32 sono state consegnate agli utenti, efficienza maggiore del 99,999%, e di queste 15 sono state spostate automaticamente nella cartella posta indesiderata prima che gli utenti le aprissero. Noi grazie al continuo miglioramento di janusmail puntiamo al 100% di protezione. Dopo il 4 giugno 2019 sono stati rilasciati ulteriori due nuovi sistemi di protezione

Il primo sistema valuta il rischio dei documenti di tipo office e può segnalare il pericolo modificando opportunamente l’oggetto della email o, se il rischio è troppo elevato bloccando l’email.

Il secondo sistema riconosce i virus simili ad altri virus già inviati, infatti la stragrande maggioranza del virus rilasciati è derivato da altri virus, raramente un virus è originale.

Alcuni antivirus implementano queste funzionalità, dette fuzzy hashing, ma sono tarati per riconoscere solo virus molto simili, in Janusmail riconosceremo anche virus lontanamente imparentati con virus già in circolazione e potremmo modificare l’oggetto della email (se l’identificazione è molto dubbia e quindi si rischia un falso positivo) o bloccare le email.

Cosa potete fare voi per migliorare la sicurezza?

Gli utenti devono essere educati a riconoscere le email di phishing o che possono contenere dei virus e a cosa devono e non devono fare.

Ad esempio non è raro che gli utenti forniscono le proprie credenziali di accesso se gli vengono richieste via email.

Per facilitarvi il compito noi proponiamo Sophos Phish Threat, un sistema che vi permette simulare l’invio di email di phishing ai vostri utenti e gli propone dei corsi di pochi minuti mirati agli errori che normalmente commettono.

Sophos Phish Threat si gestisce direttamente in cloud e quindi è di facile ed immediata implementazione e permette agli amministratori della sicurezza aziendale di valutare effettivamente come reagisco gli utenti alle email di phishing e con i corsi migliorarla.